這是我在 Facebook 上看到的安全資訊,我覺得很重要,也適用在任何的網站套件上。

以 WordPress 為例,首先,請查看你的 WordPress 目錄下是否有這些檔案:

|

|

Wordpress 將資料庫的帳號、密碼儲存在 wp-config.php 之中,上面列出的這些檔案,有些是編輯器的暫存檔,有些是人工修改時重新命名的舊檔。

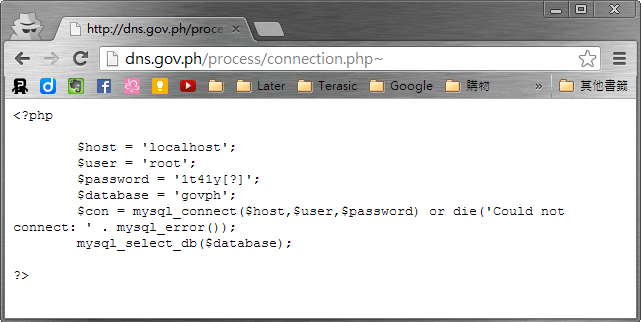

重點是,這些檔案的副檔名已經不是「.php」了,可以在網頁上被直接下載。一旦這些檔案被下載,你資料庫的帳號、密碼就曝露了。再加上,如果你的 Server 上的 MySQL 服務是對外開放連線的話,你的資料庫就會被入侵。

殷鑑不遠,之前菲律賓國家的 DNS 網站就是這樣被駭入的:

建議大家,除了檔名很容易造成網站安全性的漏泂之外,你可能還要注意:

- 獨立設定每個服務的資料庫、帳號、密碼,所以 WordPress 的帳號、密碼不要與其它服務共用。

- phpMyAdmin 不要放在明顯的路徑 (Ex: /phpmyadmin)。

- phpMyAdmin 僅允許特定的 IP 存取。

- 防火牆須封鎖 MySQL 的 3306 port,只允許 Server 在 Local 存取,禁止對外開放。

備份檔的安全性

另外,我也經常從 Apache 的 Log 檔看到有很多人嘗試去下載這些東西:

- wordpress.zip (or .tgz or .tar.gz or .tar)

- blog.zip (or .tgz or .tar.gz or .tar)

- backup.zip (or .tgz or .tar.gz or .tar)

- bak.zip (or .tgz or .tar.gz or .tar)

- ...

各位站長做備份時要小心啊,不然你的網站很可能會被別人「整碗捧走」。沒事看一下 Log 裡的 404 記錄,就會看到一些攻擊的手法,會讓你既生氣又佩服。